Описание стенда

...

- Сервер: ОС Ubuntu 22.04,

...

- OpenSSH 8.9p1, IP-адрес – 192.168.88.129.

- Клиент 1: ОС Ubuntu 23.10

...

- , OpenSSH 9.3p1, IP-адрес – 192.168.88.147.

- Клиент 2: Windows 10, OpenSSH Beta 9.5, IP-адрес – 192.168.88.1.

Настройка стенда

Настройка Клиента 1 (Ubuntu)

- Для включение защиты по PIN-коду, установите пакет ssh-askpass:

Code Block language bash $ sudo apt-get install

...

ssh-askpass- Для того, чтобы запрашивался PIN-код, укажите ssh-agent

Настройка клиента:

- открываем терминал и создаем папку для ключей:

Code Block language bash $ mkdir ~/.ssheval "$(ssh-agent -s; SSH_ASKPASS=/usr/bin/ssh-askpass)"

- Для генерации ключейГенерируем ключи:

Code Block language bash $ cd ~/.ssh $ sh-keygen -t ecdsa-sk -O resident -O application=ssh:YourTextHere -O verify-required Generating public/private ecdsa-sk key pair. You may need to touch your authenticator to authorize key generation. Enter PIN for authenticator: Enter file in which to save the key (/home/tester/.ssh/id_ecdsa_sk): /home/tester/.ssh/id_ecdsa_sk already exists. Overwrite (y/n)? y Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/tester/.ssh/id_ecdsa_sk Your public key has been saved in /home/tester/.ssh/id_ecdsa_sk.pub The key fingerprint is: SHA256:veX8eVHMp6r5jmrCtyonIK/bymj/22cyB8KytayhCz0 tester@192.168.88.141vIIfHBajgeOHYoMjbzaE2eUoXU40jwSALfpuHjr9YA tester@tester2310 The key's randomart image is: +-[ECDSA-SK 256]--+ | +.o+ . | | .ooO . | | o o= * | | . =| | . S . . .o| |.... + . = ...=. o | |+.o. + S | |.+ooo* @ | |o.E+= B = | |.oEo=o.o o +.o . o. .| |+ooo+o=oo+ o...+. . ..| |*B+oo*o*Oo++o o.oo | +----[SHA256]-----+

- Копируем Скопируйте открытый ключ на сервер:

Code Block language bash $ ssh-copy-id -i /home/tester/.ssh/id_ecdsa_sk.pub tester@192.168.88.129 /usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/home/tester/.ssh/id_ecdsa_sk.pub" /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys tester@rtub1910x64tester@192.168.88.129's password: Number of key(s) added: 1 Now try logging into the machine, with: "ssh 'tester@192.168.88.129'" and check to make sure that only the key(s) you wanted were added.

Настройка Клиента 2 (Windows)

- Чтобы использовать Рутокен MFA для подключения в подсистеме WSL2, установите пакет OpenSSH Beta:

Code Block winget install "openssh beta" - Запустите оболочку WSL2 и добавьте переменную окружения для использования устройств FIDO2:

Code Block language bash wsl $ export SSH_SK_HELPER="/mnt/c/Program Files/OpenSSH/ssh-sk-helper.exe" - Скопируйте файлы ключей для подключения по ssh в папку ~/.ssh/:

На сервере необходимо добавитьCode Block language bash $ cp /mnt/c/id_ecdsa_sk ~/.ssh $ cp /mnt/c/id_ecdsa_sk.pub ~/.ssh

Настройка Сервера (Ubuntu)

Добавьте ключ "verify-required" в строку с

...

ключом подключения в файле ~/.ssh/authorized_keys:

| Code Block | ||

|---|---|---|

| ||

//Пример вывода содержимого файла:

$ cat /home/tester/.ssh/authorized_ |

...

keys sk-ecdsa-sha2-nistp256@openssh.com |

...

AAAAInNrLWVjZHNhLXNoYTItbmlzdHAyNTZAb3BlbnNzaC5jb20AAAAIbmlzdHAyNTYAAABBBGDUAOIwllamFgyF63KadbKHRhIwqdp3xVXzASQGc9nbI8HiRT4EtsYYh9Fq6so+rm0R6eAUSWeR644SF4u0QSAAAAAQc3NoOllvdXJUZXh0SGVyZQ== |

...

tester@tester2310 verify-required |

...

Подключение Клиента к Серверу

Подключение для Клиента 1 (Ubuntu)

| Code Block | ||

|---|---|---|

| ||

// |

...

Введите PIN-код Рутокен MFA и |

...

нажмите кнопку на устройстве. $ ssh -i ~/.ssh/id_ecdsa_sk 192.168.88.129 Confirm user presence for key ECDSA-SK SHA256:/vIIfHBajgeOHYoMjbzaE2eUoXU40jwSALfpuHjr9YA Enter |

...

PIN for ECDSA-SK key |

...

/home/tester/.ssh/id_ecdsa_sk |

...

: Confirm user presence for key ECDSA-SK SHA256:/vIIfHBajgeOHYoMjbzaE2eUoXU40jwSALfpuHjr9YA User presence confirmed Welcome to Ubuntu 22.04.3 LTS (GNU/Linux 5.15.0-94-generic x86_64) * Documentation: https://help.ubuntu.com * Management: https://landscape.canonical.com * Support: https://ubuntu.com/pro Расширенное поддержание безопасности (ESM) для Applications выключено. 0 обновлений может быть применено немедленно. 15 дополнительных обновлений безопасности могут быть применены с помощью ESM Apps. Подробнее о включении службы ESM Apps at https://ubuntu.com/esm Last login: Wed Feb 14 14:16:10 2024 from 192.168.88.147 |

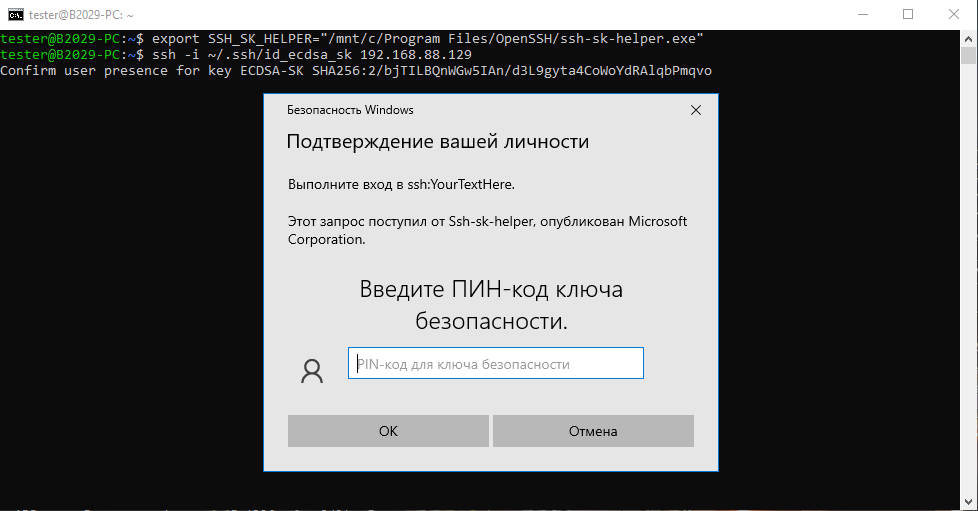

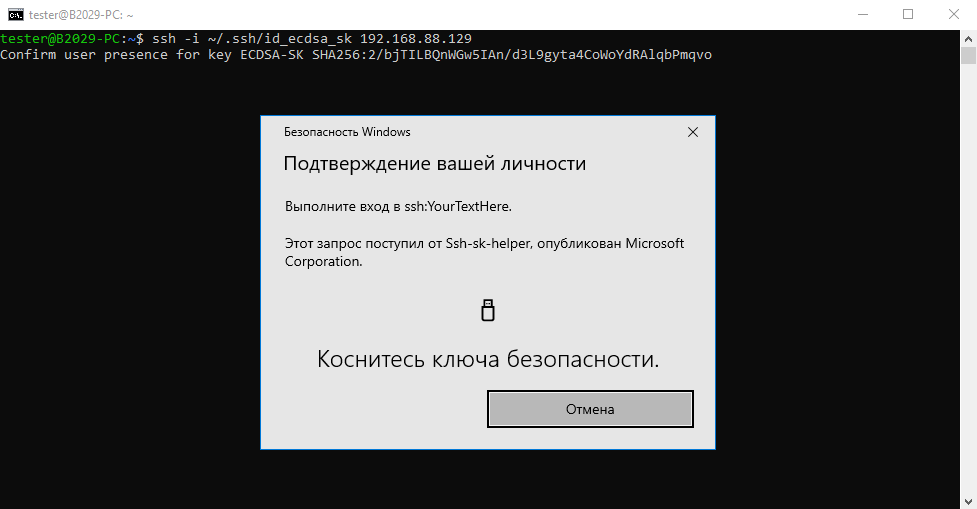

Подключение для Клиента 2 (Windows) с использованием WSL2

- Запустите оболочку WSL2 и введите команду для подключения:

Code Block language bash wsl $ export SSH_SK_HELPER="/mnt/c/Program Files/OpenSSH/ssh-sk-helper.exe" $ ssh -i ~/.ssh/id_ecdsa_sk 192.168.88.129 - Введите PIN-код Рутокен MFA и коснитесь устройства:

Подключение успешно установлено:Code Block language bash $ ssh -i ~veX8eVHMp6r5jmrCtyonIK/bymj/22cyB8KytayhCz0 Enter PIN for ECDSA-SK key /home/tester/.ssh/id_ecdsa_sk: 192.168.88.129 Confirm user presence for key ECDSA-SK SHA256:veX8eVHMp6r5jmrCtyonIK2/bymj/22cyB8KytayhCz0 User presence confirmedbjTILBQnWGw5IAn/d3L9gyta4CoWoYdRAlqbPmqvo Welcome to Ubuntu 22.04.3 LTS (GNU/Linux 5.15.0-94-generic x86_64) * Documentation: https https://help.ubuntu.com * Management: https://landscape.canonical.com * Support: httpshttps://ubuntu.com/pro Расширенное поддержание безопасности (ESM) для Applications выключено. 0 обновлений может быть применено немедленно. 15 дополнительных обновлений безопасности могут быть применены с помощью ESM Apps. Подробнее о включении службы ESM Apps at https://ubuntu.com/esm Last login: MonThu Feb 1215 1613:4930:2701 2024 from 192.168.88.1411