...

Необходимо отредактировать файл /etc/sudoers

|

И добавить в него строчку User ALL=(ALL) ALL

...

Далее логинимся под пользователем и продолжаем работу из-под него.

|

Далее необходимо установить следующие пакеты:

|

Загрузите модуль librtpkcs11ecp.so и установите:

...

Узнайте название вашего соединения. Они могут отличаться.

|

Название интерфейса, которое использует ваше соединение.

|

Адрес dns сервера

|

Отключаем соединение

|

|

Настраиваем сетевую карту соединения - по умолчанию $INT_NAME

|

|

|

Настраиваем DNS - вместо DNS_SERVER_IP указать IP-адрес сервера DNS. При необходимости указываем адрес локального сервера DNS.

|

|

|

|

Включаем сетевое соединение

|

|

Вводим компьютер в домен

|

Через графический интерфейс

...

Узнаем какие пакеты еще необходимы для подключения к домену

|

Список необходимых для работы пакетов будет выведен в следующем формате

...

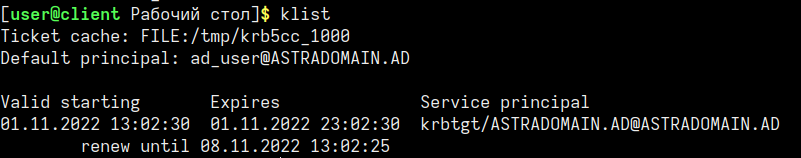

Если в домене есть пользователь ad_user, к которому можно подключиться с помощью пароля, то можно осуществить проверку настройки получив тикет для него

|

Проверка получения тикета осуществляется командой

|

Удаление тикета

|

Проверка аутентификации под пользователем в домене без Рутокена

|

Логинимся локальным пользователем для дальнейшей настройки

|

Настройка клиента для аутентификации в домене с помощью Рутокена

...

sudo rm -fr /etc/pki/nssdb sudo mkdir /etc/pam_pkcs11/nssdb sudo chmod 777 /etc/pam_pkcs11/nssdb sudo certutil -N -d /etc/pam_pkcs11/nssdb --empty-password sudo modutil -dbdir /etc/pam_pkcs11/nssdb -add "Rutoken PKCS11" -libfile /usr/lib64/librtpkcs11ecp.so |

...

|

...

|

Следующая команда используется из директории, в которой находится корневой сертификат

sudo cp ca_cert.cer /etc/pki/ca-trust/source/anchors/

sudo update-ca-trust force-enable

sudo update-ca-trust extract

sudo certutil -

|

|

|

Устанавливаем корневой сертификат в /etc/pki/ca-trust/source/anchors/

Следующая команда используется из директории, в которой находится корневой сертификат

|

...

|

Проверяем видимость сертификатов. Должен запросить ПИН-код Рутокен и выдать сертификат с карточки с правами u,u,u и корневой сервера

sudo certutil -L -d /etc/pam_pkcs11/nssdb -h all Certificate Nickname Trust Attributes Enter Password or Pin for "Rutoken ECP <no label>": |

...

|

Добавляем модуль Рутокен к p11-kit

|

________________________________

...

Делаем модуль Рутокен по умолчанию для p11-tools

|

Редактируем pam_pkcs11

|

|

Настраиваем PAM стандартным средством RHEL authselect.

|

Как должен выглядеть /etc/pam.d/system-auth

|

auth required pam_env.so auth required pam_faildelay.so delay=2000000 auth [default=1 ignore=ignore success=ok] pam_usertype.so isregular auth [default=2 ignore=ignore success=ok] pam_localuser.so auth [success=done authinfo_unavail=ignore ignore=ignore default=die] pam_sss.so try_cert_auth auth sufficient pam_unix.so nullok try_first_pass auth [default=1 ignore=ignore success=ok] pam_usertype.so isregular auth sufficient pam_sss.so forward_pass auth required pam_deny.so account required pam_unix.so account sufficient pam_localuser.so account sufficient pam_usertype.so issystem account [default=bad success=ok user_unknown=ignore] pam_sss.so account required pam_permit.so password requisite pam_pwquality.so try_first_pass local_users_only password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok password sufficient pam_sss.so use_authtok password required pam_deny.so session optional pam_keyinit.so revoke session required pam_limits.so -session optional pam_systemd.so session optional pam_oddjob_mkhomedir.so umask=0077 session [success=1 default=ignore] pam_succeed_if.so service in crond quiet use_uid session required pam_unix.so session optional pam_sss.so |

...

Как должен выглядеть /etc/pam.d/password-auth

|

auth required pam_env.so auth required pam_faildelay.so delay=2000000 auth [default=1 ignore=ignore success=ok] pam_usertype.so isregular auth [default=1 ignore=ignore success=ok] pam_localuser.so auth [success=done authinfo_unavail=ignore ignore=ignore default=die] pam_sss.so try_cert_auth auth sufficient pam_unix.so nullok try_first_pass auth [default=1 ignore=ignore success=ok] pam_usertype.so isregular auth sufficient pam_sss.so forward_pass auth required pam_deny.so account required pam_unix.so account sufficient pam_localuser.so account sufficient pam_usertype.so issystem account [default=bad success=ok user_unknown=ignore] pam_sss.so account required pam_permit.so password requisite pam_pwquality.so try_first_pass local_users_only password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok password sufficient pam_sss.so use_authtok password required pam_deny.so session optional pam_keyinit.so revoke session required pam_limits.so -session optional pam_systemd.so session optional pam_oddjob_mkhomedir.so umask=0077 session [success=1 default=ignore] pam_succeed_if.so service in crond quiet use_uid session required pam_unix.so session optional pam_sss.so |

Настройка SSSD

|

Как должен выглядеть/etc/sssd/sssd.conf:

...

Корректируем конфиг Kerberos

|

Сам файл должен выглядеть следующим образом:

...