Предварительная настройка

До работы смарт-карт в хост-машине необходимо в настройках роли добавить слой 18.layer.smartcards.sfs

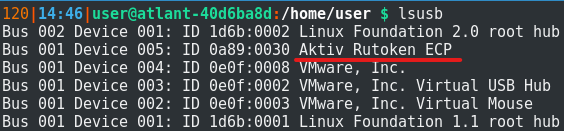

Проверка модели устройства

Подключите USB-токен к компьютеру.

Для определения названия модели USB-токена откройте Терминал и введите команду:

|

В результате в окне Терминала отобразится название модели USB-токена:

Убедитесь в том, что используете: Aktiv Rutoken ECP.

Создание ключей на токене

Необходимо скачать библиотеку rtpkcs11ecp по ссылке https://www.rutoken.ru/support/download/pkcs/ и установить ее в систему командой:

|

Создаем ключевую пару RSA длины 2048 бит c ID "45" (id стоит запомнить, он понадобится при создании сертификата). Аутентификация на токене происходит под сущностью пользователя.

|

Проверим сгенерированный ключ:

|

Создание сертификата и импорт его на токен через OpenSSL 1.1.x

Запускаем openssl

|

Формируем самоподписанный сертификат или заявку на сертификат:

|

Сохраняем сертификат на токен:

|

Занесение сертификата в список доверенных

Теперь нам необходимо записать его в файл доверенных сертификатов:

|

Настройка pam_pkcs11

Создайте (например, на рабочем столе) текстовый файл pam_pkcs11.conf со следующим содержимым:

|

Поместите файл в каталог /etc/pam_pkcs11/:

|

Настройка Digest Mapping

Узнайте поля вашего сертификата с помощью следующей команды:

|

В результате отобразится сообщение:

|

Скопируйте строчку с описанием сертификата в файл /etc/pam_pkcs11/digest_mapping в формате:

|

Пример заполнения файла:

|

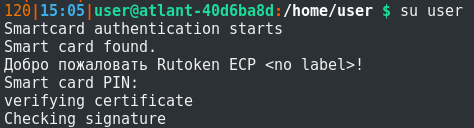

Попробуйте аутентифицироваться:

|

Терминал должен запросить PIN код рутокена:

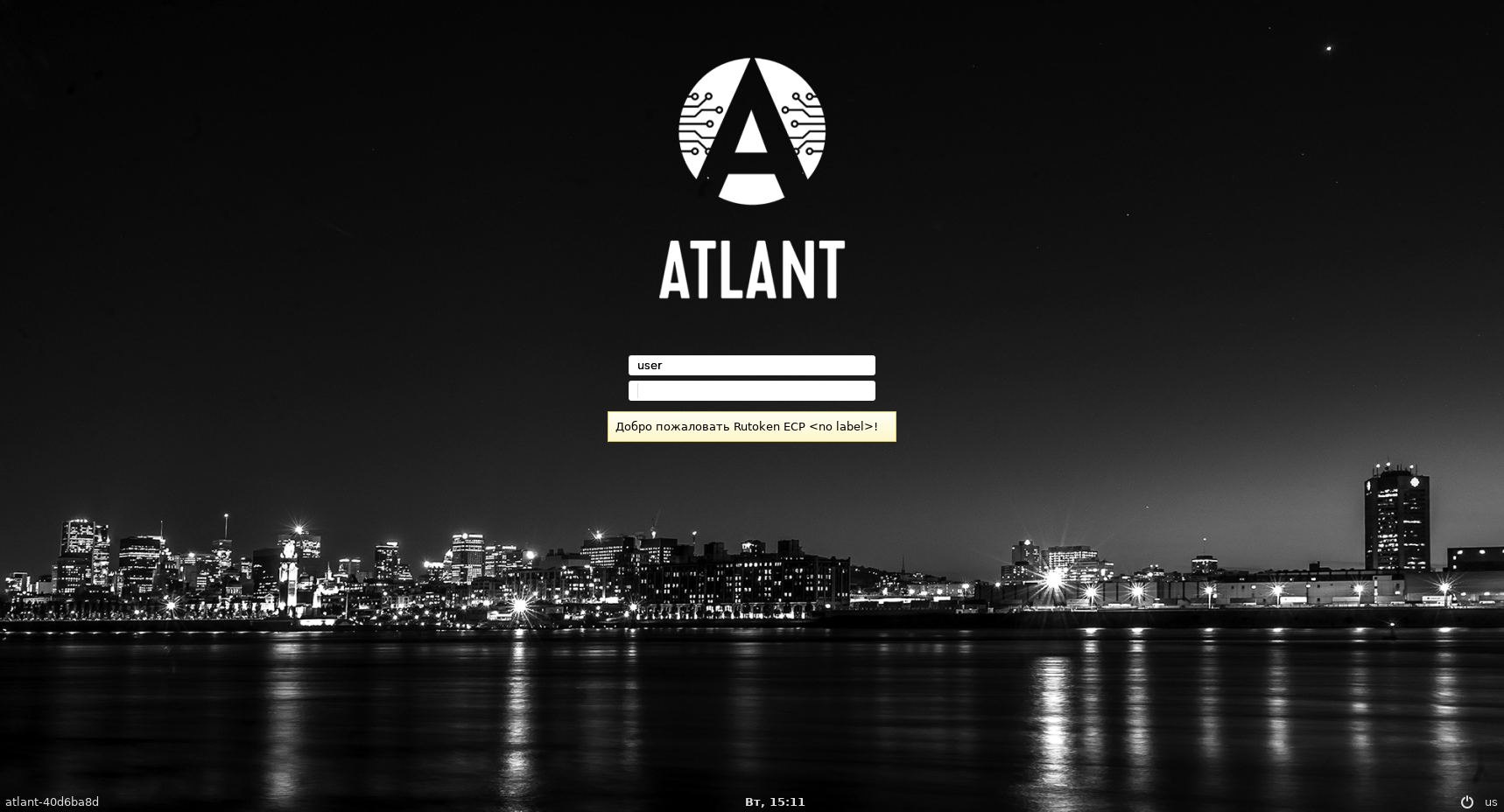

В окне экрана приветствия аналогично: