ИТ-инфраструктура компании должна соответствовать минимальным требованиям:

- требования к серверным компонентам;

- требования к клиентским компонентам;

- требования к сетевому взаимодействию.

Рутокен KeyBox поддерживает определенный список устройств аутентификации.

Требования к серверным компонентам

Аппаратные требования к серверу RutokenKeyBox

- Не менее 8 ГБ оперативной памяти.

- Не менее 50 ГБ свободного дискового пространства.

- Аппаратные требования совпадают с требованиями, предъявляемыми к операционным системам, на которых функционирует ПО.

Поддерживаемые операционные системы

- Windows Server 2008 SP2 32/64bit (с обновлением KB980368);

- Windows Server 2008 R2 SP1;

- Windows Server 2012/2012 R2;

- Windows Server 2016;

- Windows Server 2019.

Языком программ, не поддерживающих Юникод должен быть русский, независимо от основного языка операционной системы.

Требования для установки Rutoken Server

- Internet Information Services 7.0 и выше со следующими модулями:

— Статическое содержимое (Static Content);

— Перенаправление HTTP (HTTP Redirection);

— ASP.NET;

— Расширяемость .NET (.NET Extensibility);

— Расширения ISAPI (ISAPI Extensions);

— Фильтры ISAPI (ISAPI Filters);

— Обычная проверка подлинности (Basic Authentication);

— Windows-проверка подлинности (Windows Authentication);

— Консоль управления службами IIS (IIS Management Console).

Используйте скрипт PowerShell из дистрибутива (\IIS.Setup.Scripts) для быстрой установки Internet Information Services с требуемыми модулями.

Microsoft .NET 4.5 и выше.

При развертывании сервера RutokenKeyBox необходимо выполнить установку Microsoft .NET 4.5 после установки и настройки компонента IIS.

- КриптоПро CSP 4.0R4 и выше (в случае использования с Microsoft Enterprise CA, настроенного на выпуск сертификатов по алгоритмам ГОСТ Р34.10-2001/2012).

- КриптоПро CSP 3.6R4 и выше (в случае использования с КриптоПро УЦ 2.0).

- КриптоПро CSP 4.0R4 и выше (в случае использования с Валидата УЦ).

В случае использования TLS-соединения между сервером RutokenKeyBox и Центрами Регистрации КриптоПро, и Валидата УЦ, защищенного в соответствии c Государственными Стандартами РФ, необходимо наличие серверной лицензии КриптоПро CSP.

Требования к окружению

Центры сертификации

- Центр сертификации предприятия Microsoft (Microsoft Enterprise CA), в том числе настроенного на выпуск сертификатов с использованием КриптоПро CSP:

— на базе Windows Server 2003 и 2008 начиная с редакции Enterprise;

— на базе Windows Server 2012/2012 R2 всех редакций;

— на базе Windows Server 2016 всех редакций;

— на базе Windows Server 2019 всех редакций.

- КриптоПро УЦ 2.0;

- Валидата УЦ версии 3.1, 4.0.

Поддерживаемые типы хранилища данных

- Active Directory без расширения схемы;

- База данных SQL: Microsoft SQL Server 2012 SP2 и выше всех редакций.

Поддерживаемые поставщики службы криптографии (CSP)

RSA

- CSP производителя устройства (Рутокен, eToken и т.д.).

- Microsoft Base Smart Card Cryptographic Service Provider (если CSP не предоставляется производителем устройства).

ГОСТ Р34.10-2001/2012

- КриптоПро СSP 3.6R4 и выше.

- Аппаратная криптография Рутокен ЭЦП 2.0, Рутокен ЭЦП 3.0 NFC, Рутокен 2151, JaCarta ГОСТ, JaCarta-2 ГОСТ, ESMART Token ГОСТ, MS_KEY K -"Ангара".

Требования к клиентским компонентам

Аппаратные требования для установки клиентской части

- не менее 50 МБ свободного дискового пространства;

- аппаратные требования совпадают с требованиями, предъявляемыми к операционным системам, на которых функционирует ПО.

Поддерживаемые операционные системы

- Windows Vista SP2 32/64bit;

- Windows 7 SP1 32/64bit;

- Windows 8/8.1 32/64bit;

- Windows 10 32/64bit;

- Windows 11 32/64bit;

- Windows Server 2008 SP2 32/64bit (с обновлением KB980368);

- Windows Server 2008 R2 SP1;

- Windows Server 2012/2012 R2;

- Windows Server 2016;

- Windows Server 2019.

Требования к окружению

- Установленные драйверы используемых устройств аутентификации.

- Internet Explorer 10 и выше.

- Mozilla Firefox 52.4 и выше.

- Google Chrome 64.0 и выше.

- Microsoft Edge 41.16299 и выше.

- КриптоПро CSP 3.6R4 и выше (в случае использования с КриптоПро УЦ).

- КриптоПро CSP 4.0R4 и выше (в случае использования с Валидата УЦ).

Требования к сетевому взаимодействию

Порты, используемые сервером RutokenKeyBox

DNS

- 53 (TCP/UDP), исходящие подключения.

Веб-приложения, HTTP, HTTPS

- 80 (TCP), входящие и исходящие подключения.

- 443 (TCP), входящие и исходящие подключения.

- 3003 (TCP), входящие и исходящие подключения для компонента Rutoken KeyBox Агент.

Почтовые уведомления, SMTP сервер

- 25 (TCP), исходящие подключения.

- 465 (TCP), исходящие подключения.

- 587 (TCP), исходящие подключения.

Active Directory, входящие и исходящие подключения

- 135 (TCP) — NetBIOS.

- 389 (TCP/UDP) — LDAP.

- 636 (TCP) — LDAPS.

- 3268 (TCP/UDP) — Microsoft Global Catalog.

- 88 (TCP/UDP) — Kerberos.

- 464 (TCP/UDP) — Kerberos.

SQL Server, входящие и исходящие

- 135 (TCP) — Transact-SQL debugger.

- 1433 (TCP) — SQL Server default instance.

- 1434 (UDP) — SQL Server Browser service.

- 4022 (TCP) — Service Broker.

Microsoft CA, входящие и исходящие

- 135 (TCP) — NetBIOS.

- 389 (TCP) — LDAP.

- 636 (TCP) — LDAPS.

- Порт, по которому запрашиваются сертификаты – DCOM/RPC.

КриптоПро 2.0

- 443 (TCP) — входящие и исходящие подключения.

КриптоПро DSS

- 443 (TCP) — входящие и исходящие подключения.

Валидата УЦ

- 13434 (TCP) — входящие и исходящие подключения (в случае онлайн-режима работы).

Порты, используемые рабочими станциями пользователей и операторов Рутокен KeyBox

DNS

- 53 (TCP/UDP), исходящие подключения.

Веб-приложения, HTTP, HTTPS

- 80 (TCP), входящие и исходящие подключения.

- 443 (TCP), входящие и исходящие подключения.

- 3003 (TCP), входящие и исходящие подключения для компонента Rutoken KeyBox Агент.

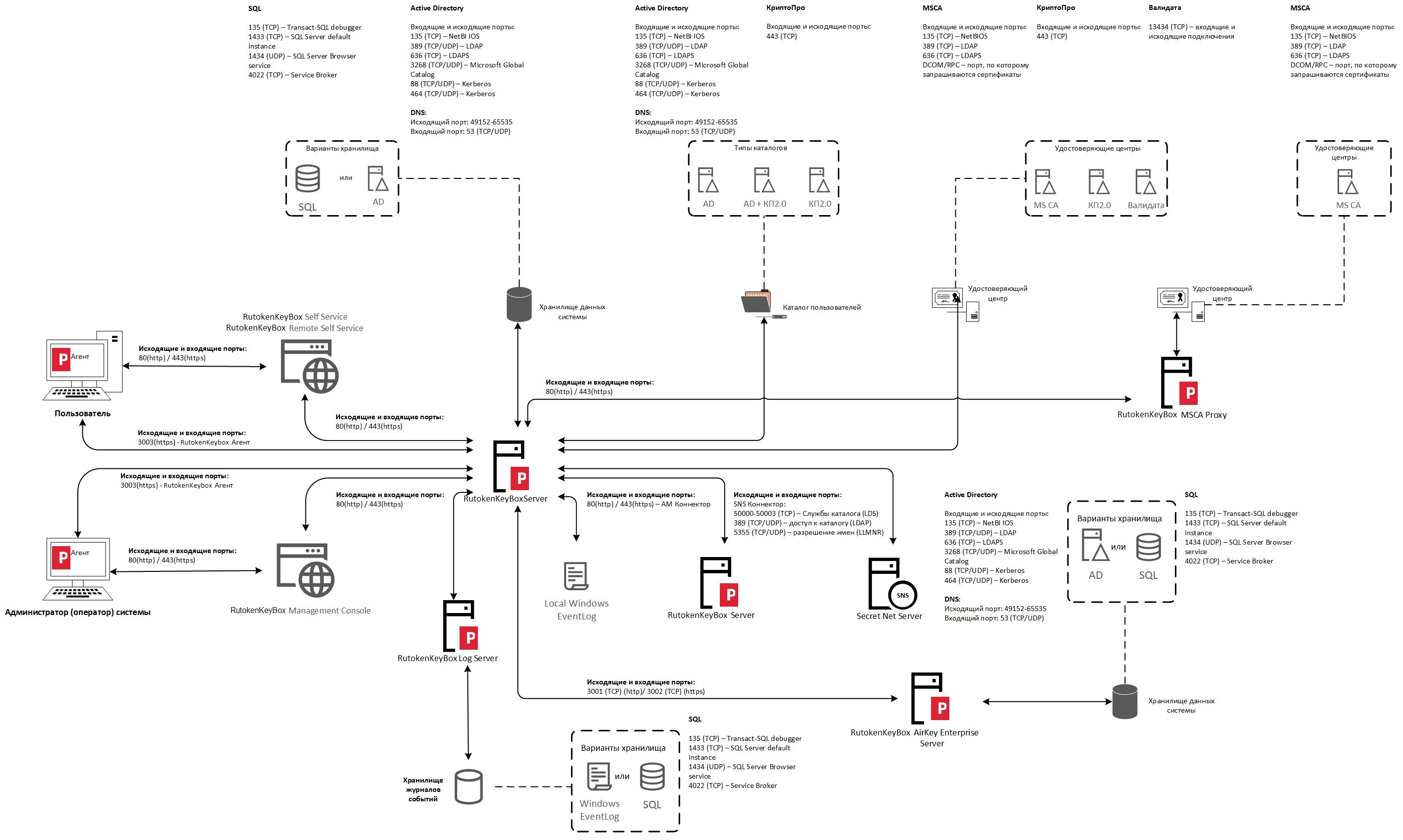

Схема сетевого взаимодействия

Список поддерживаемых устройств аутентификации

| Производитель | Модель |

|---|---|

| Актив | Рутокен S Рутокен Lite и Lite SC Рутокен ЭЦП и ЭЦП SC Рутокен ЭЦП 2.0 и ЭЦП SC 2.0 Рутокен 2151 и 2151 SC Рутокен ЭЦП 3.0 NFC SC |

| ACS | ACOS5-64 |

| Avest | Avest Key 256A |

| Bit4id | ID-One Cosmo |

| CRYPTAS | TicTok V2/V3 |

Cryptovision | ePasslet Suite v3.0, JCOP V3.0 |

| ESMART | ESMART Token 64K и ESMART Token SC 64K ESMART Token ГОСТ и ESMART Token SC ГОСТ MS_KEY K – "Ангара" |

| Feitian | ePass2003 (A1+, A2) BioPass2003 |

| HID | Crescendo C1150 Series Crescendo C1300 Series Crescendo C2300 Series |

| Indeed | Cетевая смарт-карта AirKey |

| JaCarta | JaCarta PKI JaCarta PKI/Flash JaCarta PKI/BIO JaCarta PKI/ГОСТ JaCarta PKI/ГОСТ/Flash JaCarta-2 SE/PKI/ГОСТ |

| Kaztoken | Kaztoken, Kaztoken SC |

| Microsoft | TPM (Microsoft VSC) — виртуальная смарт-карта на базе Trusted Platform Module v.2.0 Windows Hello for Business (WHfB) |

| Registry | Реестр Локального компьютера Реестр Пользователя |

| RSA | RSA SecurID 800 |

| Thales Group (Ex SafeNet and Gemalto) | SafeNet eToken PRO 32k SafeNet eToken PRO 64k eToken PRO Java 72K OS755 SafeNet eToken 5105 SafeNet eToken 5110 IDCore30B eToken 1.7.7 IDPrime MD 830 IDPrime MD 840 IDPrime MD 3810 IDPrime MD 3811 |

| Yubico | YubiKey 5 Series |